O Que é Threat Hunting

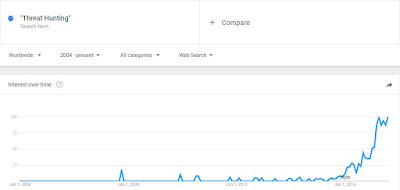

Se você trabalha na área de Segurança de Informação, provavelmente já ouviu este termo. Nos últimos anos muito hype na Internet sobre “Threat Hunting” como podemos ver na Figura1, mas afinal, o que é Threat Hunting?

Interesse sobre Threat Hunting no Google Trends.

Uma definição, que é consenso entre os pesquisadores da área é:

“Threat hunting é o ato de pró-ativamente procurar pela presença de atacantes na rede”.

Ressalto o pró-ativamente. A área de segurança defensiva vêm sempre jogado de modo passivo, utilizando de tecnologias como IDS/IPS, Firewall, proxy, Threat Intel e outros. Confiando a detecção e remediação nestas tecnologias “falhas”(afinal de contas, ainda temos invasões por aí) para geração de alerta e disparo do grupo de resposta a incidentes. Por outro lado, threat hunting parte da hipótese que um possível atacante já perpetrou na rede, evadindo com sucesso seus mecanismos de segurança e portanto agindo invisível. Surreal? o relatório da Mandiant[1] mostra que os atacantes permanecem na rede cerca de 146 dias antes de serem detectados.

A moral dos fatos é que você será invadido(ponto), e isso não é muita novidade. A questão é, quanto tempo você permitirá que o invasor permaneça na sua rede? quão rápido você consegue detectar e responder?! É neste cenário que a utilização de técnicas de Threat Hunting surgem para, juntamente suas ferramentas “tradicionais”, encontrar rastros de um invasor e diminuir o tempo de remediação.

O que é necessário fazer Threat Hunting?

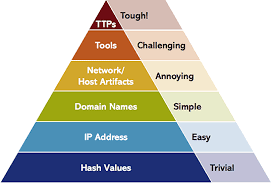

Primeiramente: o dever de casa. Se não possui maturidade em gerência de vulnerabilidades, um bom time de resposta à incidentes(você sempre pode treinar o seu time), análise de logs centralizada(SIEM), hardening etc… Não faz muito sentido investir tempo e dinheiro em Threat Hunting neste momento. Uma vez maduros o suficiente, é possível separar algumas horas para(de começo) para organizar uma rotina de ThreatHunting. O David Bianco, criou um modelo de maturidade para Threat Hunting[2] e pode ser usado como base para avaliar o estado de maturidade e como prosseguir pro próximo nível.

Pirâmide da Dor do David Bianco

Como funciona ?

Há basicamente duas abordagens para fazer Threat Hunting: a primeira é baseada em dados(Estatísticas, anomalias e comportamento) e a segunda baseada em hipóteses que, a partir do seu modelo de ameaças e dos relatórios de Inteligência(Threat Intel), quais são as principais técnicas que seus adversários utilizam ? Onde estão e quem tem acesso às informações com maior valor pro negócio? A partir deste ponto, elabore uma hipótese: Ex: “Se já fomos ownados, deve haver um RAT ou indícios de invasão aqui, registros alterados, binários desconhecidos, etc..”.

Ambas as técnicas são efetivas, e podem ser utilizadas em conjunto.

Ainda é possível separar Threat Hunting em Host, analisando informações dos sistemas operacionais, logs, correlacionando com informações importantes sobre o negócio e Threat Hunting de Rede no qual procura-se identificar padrões, informações a partir de informações da rede como fluxos, requisições DNS, HTTP entre outros protocolos.